L’application de visioconférence Zoom cartonne : le confinement pour freiner l’épidémie de coronavirus l’a propulsée en tête des téléchargements d’applications gratuites de l’App Store et du Google Play Store. Des millions d’utilisateurs l’utilisent quotidiennement, et sa valorisation a presque doublé par rapport au mois de janvier : l’entreprise pèse désormais 42 milliards de dollars.

Zoom a doublé de valeur depuis le début de l’année, et profite pleinement de la pandémie Covid-19. // Source : Capture d’écran Numerama

Zoom doit son succès à sa facilité de mise en place, à une version gratuite performante, et à la possibilité de réunir 100 personnes sur une même conversation. Elle a également fait un geste commercial et levé la durée limite de 40 minutes par réunion qui limitait les comptes gratuits. Ajoutez à cela la possibilité d’insérer des fonds d’écran amusants pour ses appels, et l’application est devenue incontournable.

Mais la plupart des utilisateurs, qui ont adopté le logiciel dans l’urgence, ne se sont pas penchés sur la qualité de sa sécurité. Par exemple, le Premier ministre britannique, Boris Johnson, l’utilise pour les réunions de son gouvernement, où sont très certainement discutés des sujets critiques.

Pourtant les problèmes de Zoom sont si nombreux que la procureure générale de New York a envoyé une lettre à l’entreprise pour lui demander nouvelles garanties sur la sécurité de son système, d’après le New York Times.

« Zoombombing » : les trolls profitent de l’absence de mot de passe

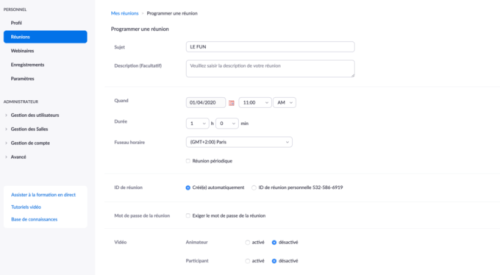

Créer une réunion Zoom est extrêmement simple : vous n’avez qu’à ouvrir un compte avec une adresse email, puis en trois clics, vous pouvez lancer une réunion. L’application génère un lien d’invitation que vous pouvez ensuite diffuser à vos collaborateurs ou amis. Chaque réunion Zoom dispose d’un identifiant de neuf ou dix chiffres.

C’est ici que commencent les problèmes : par défaut, l’entrée dans la visioconférence ne requiert pas de mot de passe. L’administrateur doit cocher l’option au lancement de la réunion : dans ce cas, Zoom suggère un mot de passe de 6 chiffres, qui est également personnalisable. Sauf qu’une grande partie des nouveaux utilisateurs de l’app n’ont pas fait attention à ce paramètre. Résultat : n’importe quel malin peut espérer s’introduire dans des conversations en tapant des adresses Zoom au hasard. Heureusement, après dix tentatives consécutives le site demande de répondre à un captcha, ce qui doit permettre de filtrer une bonne partie des tentatives de connexion via des bots automatisées. Et ainsi éviter un minimum l’abus de cette pratique.

Par défaut, les réunions ne requièrent pas de mot de passe de connexion. // Source : Capture d’écran Numerama

Mais cette protection n’a pas suffi à endiguer l’émergence du « Zoombombing » (un dérivé du photobombing). Concrètement, des internautes extérieurs entrent dans des discussions supposément privées en tapant des adresses au hasard. Le Zoombombing a déjà mené à de trop nombreux abus : des appels à boire à une réunion d’Alcooliques Anonymes ; des insultes antisémites lors du rassemblement en ligne d’une synagogue ; ou encore des diffusions de contenus racistes ou pornographiques lors de classes en ligne ou de meetings commerciaux grâce à la fonctionnalité de partage d’écran.

Zoom communique mal sur la sécurité des données

Malgré une documentation fournie sur ses pratiques en termes de sécurité, Zoom s’est déjà fait prendre deux fois. Le 26 mars, Vice exposait que l’app sur iOS partageait certaines informations de ses utilisateurs à Facebook même s’ils n’avaient pas de compte sur le réseau social. Au lendemain de la publication de l’article, Zoom a supprimé l’outil qui servait de navette pour les données, le qualifiant de « pas nécessaire ». Il envoyait à Facebook : l’heure d’ouverture de l’app, le modèle du smartphone utilisé, la ville où se trouve l’utilisateur, l’opérateur du forfait. Ces données ne sont pas personnelles et ne sont pratiquement pas exploitables seules. Mais croisées avec d’autres bases de données, elles peuvent permettre d’identifier l’utilisateur.

De nombreuses applications utilisent l’outil incriminé, un kit de développement (SDK) de Facebook qui permet notamment de créer un profil publicitaire, ensuite utilisé pour de la publicité ciblée. Le problème est que Zoom ne formalisait nulle part ce partage d’informations si vous n’aviez pas de compte.

Pas de chiffrement de bout en bout malgré les arguments marketing

Ce premier incident mis de côté, Zoom a ensuite été confronté par The Intercept, le 31 mars : alors que l’entreprise affirmait sur son site que les discussions vidéo et audio pouvaient être chiffrées de bout en bout, ce n’est en réalité le cas que des discussions écrites.

Le chiffrement de bout en bout, utilisé par les applications de messagerie WhatsApp, iMessage et Signal par exemple, est l’un des meilleurs standards de sécurité, qui permet que seuls les utilisateurs impliqués dans la conversation puissent avoir accès à son contenu en clair. Si un malfaiteur interceptait la communication, il n’aurait sous les yeux qu’un mélange incompréhensible de chiffres et de lettres, quasiment impossible à déchiffrer.

Épinglé par The Intercept, Zoom utilise désormais les termes corrects. // Source : Capture d’écran Numerama

Avec le chiffrement de bout en bout, la communication est aussi stockée sous sa forme chiffrée dans les serveurs, et seuls les utilisateurs concernés ont les clés de déchiffrement. Concrètement, si un employé malveillant de Zoom ou un pirate parvenait à accéder aux serveurs et à extorquer les données de l’entreprise, il ne verrait pas le contenu des conversations. La mise en place du chiffrement de bout en bout complique le fonctionnement de la visioconférence, mais FaceTime, l’outil de visioconférence entre produits Apple, parvient à le faire.

À la place du chiffrement de bout en bout, Zoom protège les communications avec un autre standard, le TLS. Les données sont chiffrées lors du transfert, et donc protégées en cas d’interception. En revanche, elles sont accessibles sur les serveurs de Zoom, qui pourrait en théorie les écouter, même si l’entreprise défend qu’elle n’accède pas directement, ni ne vend ou n’exploite les données de ses utilisateurs. « De bout en bout, dans notre littérature, signifie que la connexion est chiffrée d’un bout Zoom à un autre bout Zoom [d’un serveur Zoom à un autre, ndlr] », a tenté de justifier maladroitement un porte parole interrogé par The Intercept. Cette pirouette lexicale est douteuse, et il semblerait que l’entreprise a depuis changé les termes qu’elle utilise sur son site internet.

De nouvelles vulnérabilités critiques exposées

Les problèmes de Zoom ne s’arrêtent pas là : l’application pourrait littéralement être victime de son succès. Plus elle a d’utilisateurs, plus elle offre de cibles aux pirates : il devient plus intéressant pour les malfaiteurs de trouver des moyens de pirater l’application. Et puisque les méchants s’y penchent, les chercheurs en cybersécurité font de même.

Le site Bleeping Computer a testé un piratage sur la version Windows de Zoom découvert par @_g0dmode, qui permet de voler les identifiants Windows des utilisateurs. Ces informations essentielles pourraient ensuite permettre de lancer d’autres attaques comme des rançongiciels, qui peuvent paralyser l’organisation victime pendant plusieurs semaines.

Concrètement, ce hacking consiste à envoyer un lien malveillant dans le chat de la réunion. Si un utilisateur clique dessus, les pirates récupèreront ses identifiants, car Windows les enverra par défaut vers leur serveur. Le mot de passe sera haché (c’est-à-dire illisible), mais plusieurs logiciels peuvent faire sauter très rapidement cette protection si le mot de passe n’est pas suffisamment complexe.

Cette manipulation abuse une fonctionnalité de Zoom qui traduit ce genre de lien (un UNC path) sous forme de lien hypertexte. Un lien hypertexte va rediriger l’utilisateur quand il va cliquer dessus, et les UNC path ne sont pas censés être partagés de cette manière. Pour protéger ces utilisateurs, il faudrait donc que Zoom enlève ce traitement automatique pour les liens UNC.

Zoom doit avoir une sécurité à la hauteur de sa popularité

Cette attaque est relativement difficile à mettre en place, mais elle pourrait tout de même être exploitée, car le gain pour l’assaillant est important si elle fonctionne. Cette vulnérabilité révèle surtout que la sécurité de Zoom n’est peut-être pas à la hauteur de sa nouvelle réputation de géant mondial.

C’est pourquoi la procureur générale de New York, Letitia James, a demandé à l’entreprise d’examiner de plus près sa politique de sécurité et de respect de la vie privée. Dans une lettre examinée par le New York Times, elle qualifie Zoom de « plateforme de communication essentielle et utile », mais expose ses inquiétudes. Elle souligne que l’entreprise est lente à réparer les vulnérabilités, ce qui permettrait à des assaillants de par exemple accéder aux webcams des utilisateurs.

Pour rassurer ses utilisateurs et éviter toute catastrophe, Zoom va devoir prouver qu’il peut avoir un niveau de sécurité en accord avec sa popularité grandissante.

Abonnez-vous à Numerama sur Google News pour ne manquer aucune info !