Faux SMS de l’assurance maladie, liens piégés sur Telegram, publicités Facebook frauduleuses, entourloupes reproduisant les sites de Total et Engie… Les tentatives de phishing, ou d’hameçonnage, peuvent venir d’à peu près n’importe où, ce qui ne les rend pas toujours simples à repérer. Reprenons donc les bases, pour éviter de tomber dans le panneau.

À quoi ressemble une campagne de phishing ?

Les phishings n’ont de limite que l’imagination des fraudeurs. Dans l’actualité récente, des campagnes d’hameçonnage ont ainsi pu prendre la forme de mails de vérification de compte imitant la communication de l’éditeur de cartes tickets restaurants Swile, d’annonces alléchantes pour un faux jeu concours Lidl ou un vélo électrique soi-disant gagné auprès de Décathlon.

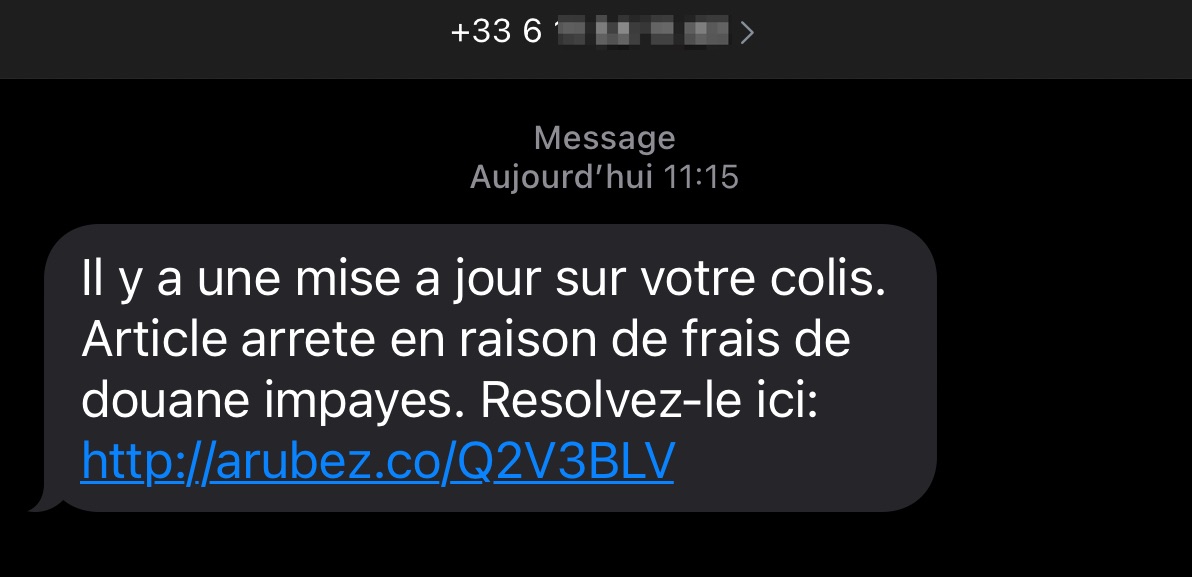

Certaines arnaques se font passer pour le site des impôts, pour la Police nationale ou pour l’application TousAntiCovid… Mails officiels, publicité sur les réseaux sociaux, messages envoyés par SMS ou n’importe quelle application de messagerie : à peu près tous les éléments que nous utilisons quotidiennement en ligne et sur nos téléphones peuvent être utilisés pour tenter de piéger les internautes — même les commentaires de documents partagés !

Qu’est-ce qui doit mettre la puce à l’oreille ?

« Le grand public manque de sens critique envers ce qu’il se passe en ligne, c’est assez étrange, s’étonne Gérôme Billois, Partner cybersécurité et confiance digitale chez Wavestone. Dans la rue, si vous voyez des gens louches, vous changez de trottoir. Beaucoup de gens suspendent cette approche dans l’univers numérique, alors que tout ce qui y est dit n’est pas nécessairement vrai. »

Le premier conseil que l’on puisse donner pour éviter de tomber dans le panneau d’un hameçonnage, c’est donc de rester en alerte : si c’est trop beau pour être vrai, il vaut mieux vérifier avant de cliquer. S’il y a une notion très forte d’urgence, il faut redoubler d’attention : suggérer le besoin d’une action immédiate (« votre ordinateur est infecté, il faut le nettoyer ! », « j’ai besoin de quelques centaines d’euros dans la demi-heure pour me sortir d’une mauvaise passe ! ») est un mécanisme fréquemment utilisé dans les arnaques.

Un cran au-dessus, il y a quelques réflexes utiles à prendre : vérifiez les URL vers lesquelles renvoient les sites ou les textos que vous recevez, par exemple. Semblent-elles correctes, ou y a-t-il une petite erreur, un i à la place d’un l, un 0 à la place d’un o, un mot étrange ? Même chose dans des mails d’apparence officielle : s’il y a des fautes d’orthographe ou de grammaire, ça peut être louche. Si tout parait indiquer une correspondance de l’administration française, mais que dans le pied de page, l’adresse indiquée est située à l’autre bout du monde, c’est probablement anormal. S’il y a des pièces jointes, méfiance, encore une fois : elles sont un vecteur courant d’installation de logiciels malveillants.

À quoi ça sert, ce type d’attaque ?

Cela varie avec l’objectif final des personnes qui lancent la campagne de phishing : se faire de l’argent, voler des informations sensibles, déstabiliser une entité… Pour les particuliers, les campagnes visent le plus souvent à récupérer des données personnelles, des informations bancaires ou directement de l’argent. Le but est soit de vous faire cliquer sur un lien qui installera ensuite un logiciel frauduleux, soit de vous convaincre de payer, de toute bonne foi (on parle alors d’ingénierie sociale : en manipulant l’individu, on arrive à lui faire céder de l’argent ou des informations).

Pour les entreprises, explique Gérôme Billois, les attaques sont quelquefois beaucoup plus poussées : un criminel peut lancer un spear phishing, en produisant un mail ou une communication parfaitement calibrée pour essayer de tromper une personne précise : le patron, le responsable de la recherche et développement ou le directeur financier, par exemple. Le but est alors, dans certains cas, de réaliser une arnaque au président (se faire passer pour le fondateur pour détourner des fonds), dans d’autres d’espionner, ou de voler des données stratégiques.

Souvent, le phishing n’est aussi que la première étape d’opérations plus complexes : cliquez sur le lien malveillant intégré à l’attaque et vous lancerez en sous-main le téléchargement d’un cheval de Troie ou d’un rançongiciel, ou céderez sans vous en douter l’accès aux systèmes de votre entreprise. « Assez rapidement, on arrive sur des problématiques d’espionnage industriel », indique l’expert.

Vous voulez tout savoir sur la mobilité de demain, des voitures électriques aux VAE ? Abonnez-vous dès maintenant à notre newsletter Watt Else !